入侵教程(|小白零基础渗透入侵入门)

入侵教程(|小白零基础渗透入侵入门)

黑客专栏|花无涯带你走进黑客世界专栏——第二章

黑客专栏|小白零基础渗透入侵入门 底部有福利

网络安全里经常说的一句话是未知攻焉知防,基本所有的安全人员也是一名黑客,在黑客攻击愈发普遍的今天,如何更好的防御黑客攻击?用句带有点哲学的话,成为黑客,只有成为黑客,像黑客一样思考,你才能知道从哪去防御黑客。专栏的系列很多也都会有分享,黑客专栏|从0开始成为一名黑客小白入门。

很俗的一句话,但很实在!在学习的路上还会碰到更到的名词概念,比如XSS、反射型XSS、DOM型XSS,但我们应该明白这些名词是为了让我们更好的梳理,更好的进一步探索,这些领域的划分是为了让我们能选择一个更适合自己的切入口,而不能被这些名词局限。

黑客专栏|小白零基础渗透入侵入门

安全攻防这个体系只是技术本身无穷认知中的一种,正如迄今为止人类掌握的全部艺术也只是无限中沉淀出的一些可能性,认知之外,还有认知。“我想当黑客,想学信息安全,请问该怎么学?”据我所知,不少黑客大牛经常被问到类似问题。很多人说,要想学好信息安全,首先你得真正热爱它。热爱,听着多么让人激情澎湃,甚至热泪盈眶。但很可惜,“热爱”这个词对还没入门的小白完全不管用。如果一个人还没了解过你就说爱你,不是骗财就是骗色。如果一个技术小白连信息安全是个什么都没弄清楚,一上来就谈热爱,这不扯淡么?

社交媒体上关注大V你可以在知乎、微博上关注行业大V们的账号,关注他们的公众号、知识星球等等。安全圈其实很小,大佬们通常都会相互关注并且经常互动,只要你关注了其中一个,接下来像顺藤摸瓜一样简单。关注线上社区、论坛、媒体和线下活动你也可以注册几个信息安全相关的社区、论坛,或者关注几个大的行业媒体号,加几个QQ群或者微信群,除了了解最新的动态,还能及时获悉一些线下活动。更重要的,在这个过程中你能接触到志同道合、有共同兴趣爱好的人。这些人可能在你每一次遇到瓶颈,想要放弃时推你一把,给你帮助。遇到疑惑时,找个懂行的人聊一聊也总是最靠谱的方法。当然,问别人之前一定要自己先去百度或者google一下,别做伸手党,一味地让别人喂给你知识只会让自己丧失掉信息检索能力。

说实话,上面讲到的方法其实没有任何操作门槛。但是,我觉得很多人做不到。大部分人的问题看似是“如何行动”,其实是“无法开始”。几乎任何一个领域都是这样,所谓“万事开头难”,绝大多数人都卡在第一步,还没开始就自己把自己淘汰出局了。如果你真的确信自己喜欢信息安全,马上行动起来,比什么都重要。信息安全领域就像是一棵硕果累累的参天大树,底下站着无数观望者,他们都声称自己喜欢信息安全,想上树摘果,但面对时不时垂下来的藤枝,他们却踌躇不前,犹豫不决。实际上,只要任意抓住一根藤枝,都能爬上这棵树。大部分人缺的,就是这么一个开端。

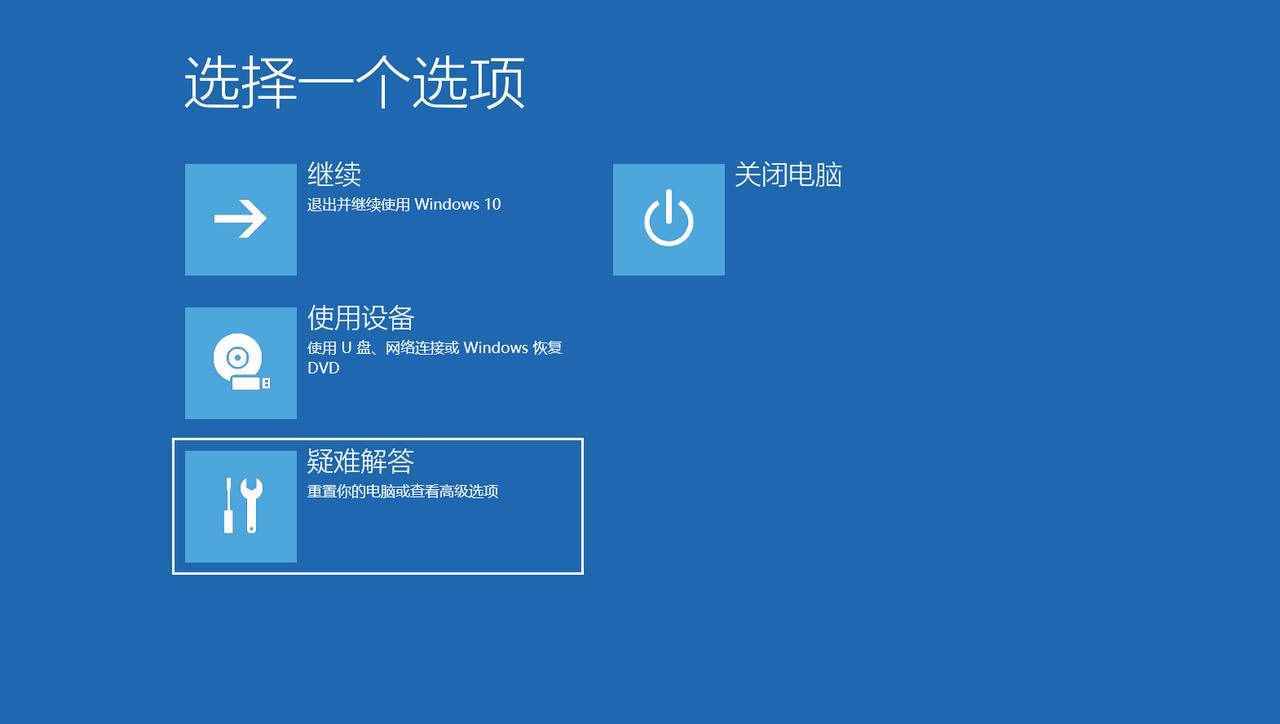

接下来我会讲渗透和入侵的初级入门,结合第一章的基础,从情报信息收集到如何入侵,都会讲解到,等大纲框架讲完之后 会有细分领域的,针对某个网、app、web,等的某个入侵,提权 sql的基础注入等,如果你想提前了解,那么你可以看看书学习黑客的第一本书《网络黑白》,同时也是支持我,感谢,我也很乐意和大家探讨学习。底部会有学习群,别的平台更新的可能显示不全,可以来我微博。

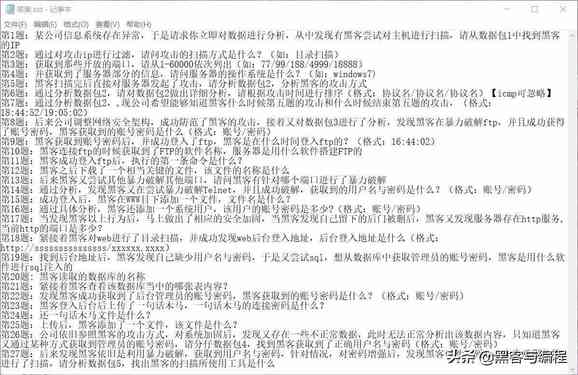

先来看几个比赛

某省的数据分析赛,大意就是给你几个数据包,然后从中分析出黑客的ip,进行了什么操作,取走了什么东西之类的。 这通常是用来找到黑客的一种方式。下面就详细讲一下这个分析的过程。

黑客专栏|小白零基础渗透入侵入门

一、信息收集

1,获取域名的whois信息,获取注册者邮箱姓名电话等。2,查询服务器旁站以及子域名站点,因为主站一般比较难,所以先看看旁站有没有通用性的cms或者其他漏洞。3,查看服务器操作系统版本,web中间件,看看是否存在已知的漏洞,比如IIS,APACHE,NGINX的解析漏洞 4,查看IP,进行IP地址端口扫描,对响应的端口进行漏洞探测,比如 rsync,心脏出血,mysql,ftp,ssh弱口令等。5,扫描网站目录结构,看看是否可以遍历目录,或者敏感文件泄漏,比如php探针6,google hack 进一步探测网站的信息,后台,敏感文件安全团队再进行渗透测试的时候,收集完相关的信息后,通过自动化的漏扫工具,进行进一步的问题发掘,然后通过扫描出来的漏洞以及自身的实战项目经验再进行深层次的漏洞挖掘,这也是为什么渗透测试比漏扫工具发现问题的深度和攻击面会更广。

成长;新事物的敏感性;保持好奇心;不要局限在自己的圈子,适当跨界吸收灵感;订阅国内外优秀博客/资源,Inoreader/深蓝阅读不错;选择性参与一些必要的会议,听必要的主题,讨论必要的话题

关于知识;对知识的渴望程度决定了前进动力的大小;当知识很廉价地摆在你面前,你反而不会珍惜;对知识保持敬畏之心;不要让自己成为矫情/浮夸的人;和比你厉害的人在一起,和一流的人工作;指点往往是精华。

漏洞是安全的重点。企业网络上线之日直至如今必然经历种种变迁,只要攻击者比企业自己的IT员工更清楚其中存在的漏洞,企业网络就对攻击者门户洞开。绘制公司网络地图的责任不落在渗透测试团队身上。如果渗透测试团队在做这项工作,就意味着你有可能错过他们的测试结果,因为你收到的网络架构消息都能把渗透测试结果淹没。一张更新的网络地图(包括逻辑方面和拓扑方面)应成为渗透测试的强制性前提条件。如果渗透测试员在告诉你你所不知道的网络架构情况,那你就是在为网络地图买单——很贵的那种。

普通用户养好注重隐私与安全的习惯,最简单的一招:所有和数字货币相关的操作,都独立手机号、邮箱、密码、手机、电脑、网络,完全独立隔离出来,安装国际知名的杀毒软件、不要安装破解程序或盗版程序、学会安全科学的自由上网方式、始终相信天下没有免费的午餐、该付费的付费、币圈套路多。这样下来出安全事故的概率就会低很多很多。

漏洞扫描开始检测漏洞,如XSS,XSRF,sql注入,代码执行,命令执行,越权访问,目录读取,任意文件读取,下载,文件包含, 远程命令执行,弱口令,上传,编辑器漏洞,暴力破解等总结报告及修复方案报告是安全漏洞结果展现形式之一,也是目前安全业内最认可的和常见的。每家安全团队在写渗透测试报告的都不一样,但大体展现的内容是一样的。那报告上都会有哪些内容呢?有的团队,特别是专业的安全渗透测试团队6ing.cn,报告首先有渗透测试人员产出,出来后由专业的文档品控人员对文档的质量再进行进一步的检查,这个过程不仅可以看出技术的专业度来,也可以看出团队文档的品质感。那报告上都包括哪些内容?首先是对本次网站渗透测试的一个总概括,发现几个漏洞,有几个是高危的漏洞,几个中危漏洞,几个低危漏洞。然后对漏洞进行详细的讲解,比如是什么类型的漏洞,漏洞名称,漏洞危害,漏洞具体展现方式,修复漏洞的方法。

我们当下所处的世界已经是一个信息超级大爆炸的世界,知识多到我们根本看不过来,你会发现只要你单点突破了,才会有所开窍。任何人都一样,所以在成长的路上不用太过焦虑,沉下心来:单点突破。 总之很多东西你自己就会主动的去接触了,一时肯定不能全部都罗列上来,反正这个时候你自己就知道该去研究什么了,或者也可能在这个时候突然对逆向很感兴趣了,那就去学啊。总之学习途中这些问题都不是主要问题,主要问题归结起来其实可能是“如何能够一直学下去”,也就是避免对兴趣的丧失。

希望大家都重视起来,学习这东西就是这样,如果你不跟着一节节的来,把每一个知识点都弄懂,也是我的专栏“花无涯带你走进黑客世界系列技术文章”你看到第100多章节前面的很多你都没有学会,你就开始玩后面看,以为是高级的,没有一开始就是学的高级的,前面的都没有学会弄懂,越来你就越迷糊,就越来感觉离的越远,逐渐失去兴趣,这不是我乐意看到的结果,同时我也希望我分享的东西是有人在看,并且为之理解,这是我的初衷,同时也是我的动力,IT行业知识更新太快,学的那些东西用不了一辈子,往往新的问题要用新的知识来解答,所以从事IT行业每一天都要学习,而且往往也比较辛苦(想想中学时期,正是肆无忌惮的玩耍的年纪,我没日没夜的跑网吧却从来不打游戏,那个时候兴趣的支撑简直太大了)。

那对于后期技术相对不错的时候呢,肯定会有大把的人来找你做一些乱七八糟的事情,开出的条件会相当的具有诱惑力,这个时候就该考验你了,是应该在白帽子光环下背地投机取巧呢,还是不忘初心,方得始终。